반응형

Objective

Bypass Content Security Policy (CSP) and execute JavaScript in the page.

CSP를 우회하고, 자바스크립트를 실행하는 것이 목표이다.

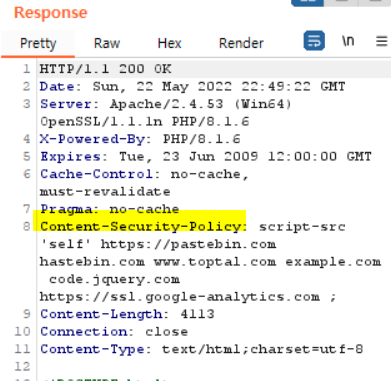

CSP는 XSS 공격 등을 할 수 없도록, 콘텐츠의 소스에 대한 보안 정책을 정해두는 것이다.

CSP에 대한 속성과 값은 아래 블로그에 정리되어 있다.

https://velog.io/@taylorkwon92/%EC%98%A4%EB%8A%98%EC%9D%98-TIL

위에 올려둔 불로그에 따르면 Javascript 등 웹에서 실행 가능한 스크립트에 대한 정책으로, 적혀 있는 도메인에 대하여서만 작동이 되도록 되어 있다.

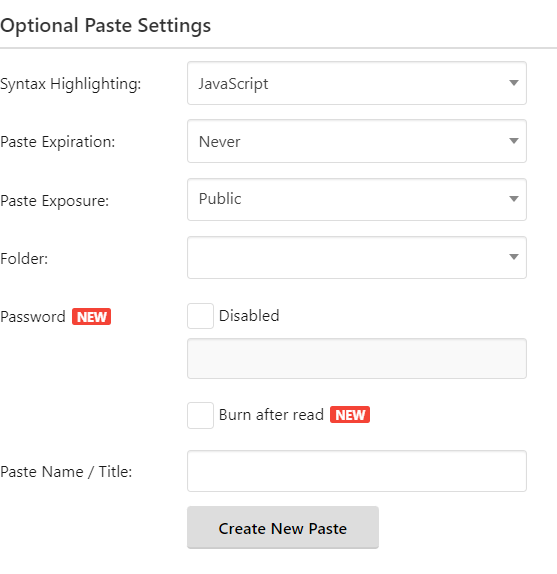

<script>alert(document.cookie);</script>에 대해서 자바스크립트로 하이라이팅하도록 설정하고

https://pastebin.com/raw/7RBSVfaf 를 입력하면 되야 하는게 맞는데...

안된다ㅠㅠ

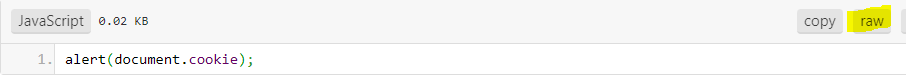

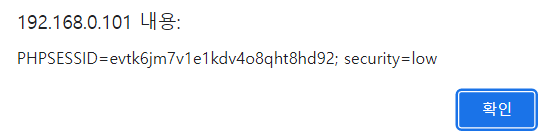

self는 되니까.. 파일 올렸다 생각하고, alert(document.cookie); 를 작성한 alert.js 위치를 include 해주니

알림창이 떴다... 왜 안된거지 다른 방법은ㅠㅠ

반응형

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 1. Brute Force (Medium) (0) | 2022.05.24 |

|---|---|

| DVWA 실습 14. JavaScript (Low) (0) | 2022.05.22 |

| DVWA 실습 12. Stored XSS (Low) (0) | 2022.05.21 |

| DVWA 실습 11. Reflected XSS (Low) (0) | 2022.05.21 |

| DVWA 실습 10. DOM XSS (Low) (0) | 2022.05.21 |