※ 해당 게시글은 윈도우에 DVWA 환경을 구축하는 과정을 담고 있습니다.

WAMP php5 혹시 모르니 얌전히 DVWA에서 시키는대로 XAMPP 설치

Damn Vulnerable Web Application 약자로, 모의해킹 연습을 위해 일부러 취약하게 만들어둔 PHP/MySQL 기반 웹 어플리케이션이다. 윈도우를 포함한 다른 OS에 대한 설치방법은 아래 링크에서 알 수 있다.

https://github.com/digininja/DVWA

GitHub - digininja/DVWA: Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA). Contribute to digininja/DVWA development by creating an account on GitHub.

github.com

위 링크에서도 나왔지만,

https://www.apachefriends.org/index.html

백신프로그램, UAC 문제에 대한 경고창

실시간 감시 비활성화, 윈도우 검색창 UAC '사용자 계정 컨트롤 설정 변경' 알림조건을 알리지 않음으로 변경.

나는 혹시 몰라 설치 후 알림 조건을 다시 강화시켜 두었다.

다 설치하고 나면, 아래와 같이 패널을 띄워 볼 수 있는데, WAMP보다 더 본격적인 느낌이다.

위에 올려둔 githurb에서 zip파일을 받아서, XAMPP 의 htdocs에 압축을 풀어서 넣는다.

인터넷에서 localhost에 접속해보면 다음과 같은 문구가 뜬다.

DVWA System error - config file not found. Copy config/config.inc.php.dist to config/config.inc.php and configure to your environment.

config 폴더 안의 config.inc.php.dist 파일에서 .dist를 떼주면 된다.

config.inc.php 파일의 20~21줄에서 user/pw 부분을 아래와 같이 바꾸어준다. 윈도우에서는 기본 값이 달라서 따로 설정해줘야 한다는 것 같다.

| 변경 전 | 변경 후 |

|

$_DVWA[ 'db_user' ] = 'dvwa';

$_DVWA[ 'db_password' ] = 'p@ssw0rd';

|

$_DVWA[ 'db_user' ] = 'root';

$_DVWA[ 'db_password' ] = '';

|

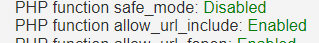

http://localhost/setup.php 에 접속해보면 아래와 같이 설정이 잘 되어있는지 나온다. 나는 allow_url_include가 활성화 되어야 하는데 비활성화 되어있다고 빨간색으로 알려주었다.

xampp\php 으로 가보면 php.ini 이 있는데(또는 컨트롤 패널의 Apache에 config를 누르면 php.ini이 있는데), 그 파일을 열어서 보면 allow_url_include = Off로 설정되어 있었다.

On으로 바꿔주고, 컨트롤 패널에서 apache 서버를 껐다 켜주면 아래와 같이 글씨가 초록색으로 바뀌게 된다.

다른 문제들도 비슷한 방식으로 바꾸면 된다.

캡차는 선택적으로 해결해주면 되는데, 이를 위한 php의 gd 모듈은 php.ini에서 할 수 있는데,

;extension=gd 로 되어 있는 것에서 세미콜론을 떼서 활성화 시켜주면 된다.

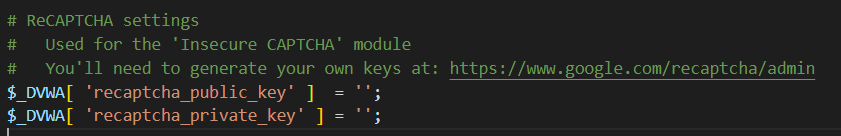

reCAPTCHA 키 설정은 config.inc.php 파일에서 할 수 있는데, DB 접속 정보 설정 부분 아래에 아래 사진과 같이 reCAPTCHA를 설정할 수 있는 부분이 있다.

적혀 있는데로 reCAPTCHA (google.com) 이곳에서 키를 받아서 입력하면 된다. 사이트에 들어가서, 아래와 같이 설정을 해주고, 제출을 누르면 키를 받을 수 있다.

php와 관련된 설정 후에는 항상 아파치를 재시작해야 제대로 적용이 된다!

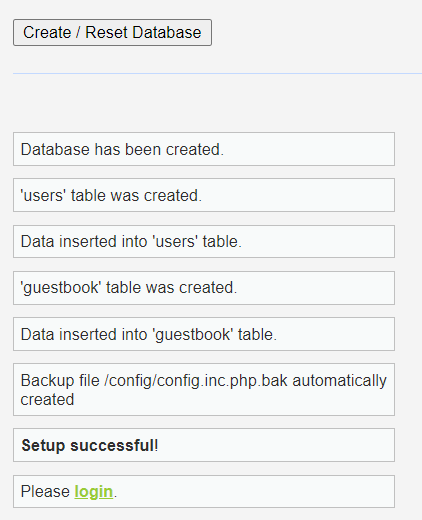

다 한 뒤에 Create / Reset Database 버튼을 누르면 위에서 username 과 password를 변경한 상태이기 때문에 문제없이 아래와 같이 정상적으로 데이터베이스가 구축되고, 몇 초 뒤 로그인 화면으로 넘어가게 될 것이다.

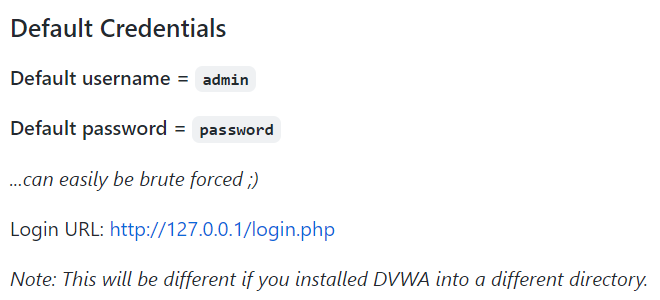

dvwa 기본 계정 ID/PW는 깃헙에 적혀 있다.

ID: admin

PW: password

로 접속하면 된다.

이제 dvwa 에서 모의해킹 연습을 진행하면 된다!

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 5. File Upload (Low) (0) | 2022.05.19 |

|---|---|

| DVWA 실습 4. File Inclusion (Low) (0) | 2022.05.19 |

| DVWA 실습 3. Cross Site Request Forgery (CSRF) (Low) (0) | 2022.05.19 |

| DVWA 실습 2. Command Injection (Low) (0) | 2022.05.19 |

| DVWA 실습 1. Brute Force (Low) (0) | 2022.05.18 |