시작에 앞서 http://localhost/ 가 아니라 본인 아이피로 접속을 해야 버프 스위트로 패킷을 잡을 수 있다.

아무렇게나 입력 후, 로그인 버튼을 눌러보면 이름, 비밀번호가 맞지 않다고 나온다.

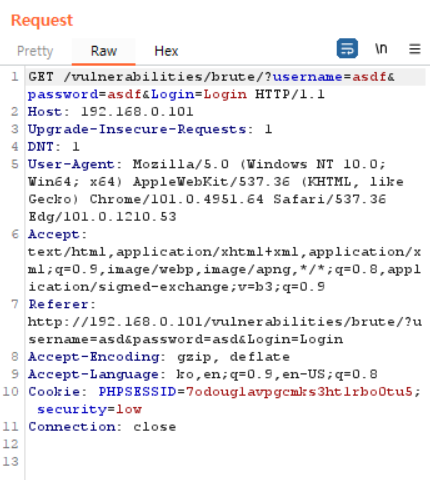

버프스위트로 해당 패킷을 잡아보면

이렇게 나오는데, 이걸 intruder 로 보내서 brute-force 공격을 진행할 것이다. 그나저나 low라 그런지 로그인 정보를 get 방식으로 보내다니... 엄청나다

intruder 에 대한 기능은 아래를 참고하였다.

2. Burp Suite 메뉴 - 2.5. Intruder : 네이버 블로그 (naver.com)

보낸 패킷이 intruder로 왔을 때, 자동으로 포지션이 잡아진 것을 clear를 통해서 지우고, id, pw 부분을 드래그해서 add 해준다.

id, pw 두가지에 대한 brute-force를 진행해야 하므로 공격 타입은 Cluster bomb로 설정했다.

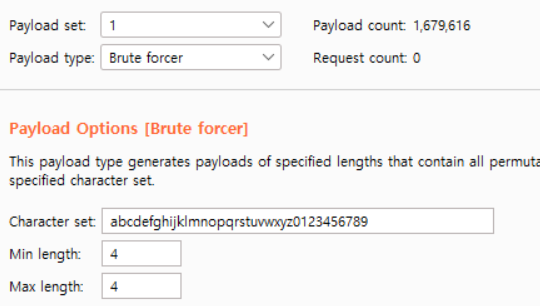

그런데 정말 아무것도 없는 상태로 brute-force를 진행하면 시간이 굉장히 오래 걸리기 때문에 사전공격기법을 이용할 것이다. 실제로 버프에서 brute forcer를 선택하면 4글자짜리 하나 다 돌려보는데만 1,679,616 번을 수행해야 한다고 나온다.

사전으로 사용할 파일은 아래에 첨부해두었다.

보안 단계가 Low이니, 그렇게 어려운 id, pw를 사용하지 않았을 것이라 생각한다.

처음에는 simple list가 비어있을 텐데, load로 weakuser.txt의 리스트들을 추가해준다.

payload set 을 2로 두고, 거기에는 weakpass.txt를 추가해준다.

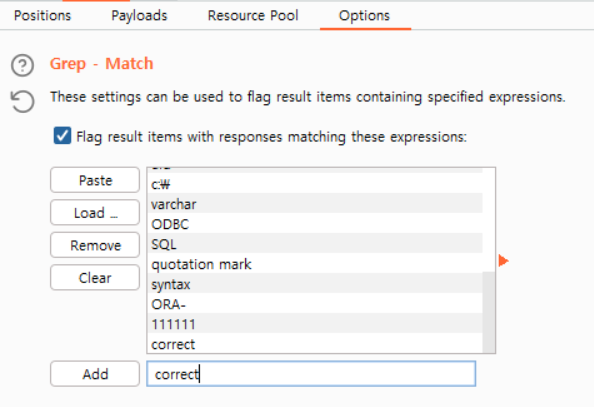

틀렸을 때 incorrect 라는 문구가 떴으니, 맞으면 correct가 뜰 거라 생각해 grep 해주는 단어에 추가해주었다

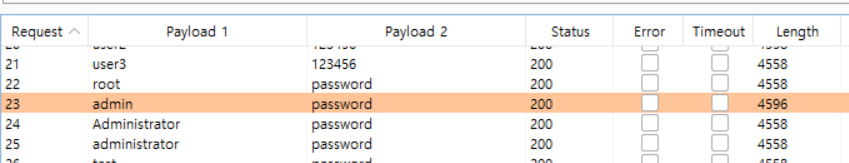

start attack을 눌러보면...! 처음에 무료판이라서 기능 제한이나 속도에 제한이 있다는 문구가 뜰텐데 그냥 ok 눌러주고 나면 아래 처럼 알아서 공격을 수행하게 된다.

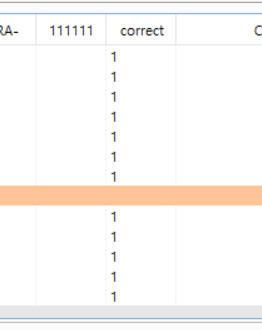

오른쪽으로 스크롤 하면 아까 설정해둔 grep correct가 몇번 나왔는지 나오는데, incorrect도 correct가 포함된 거라 다들 하나씩 있었고, 사이트의 계정정보가 들어갔을 때는 오히려 하나도 나오지 않았다.

대신, 길이로 보면, 맞았을 때만 패킷 길이가 다르게 나오는데 저것으로 좀 더 쉽게 판별이 가능할 듯 싶다.

아무튼 id/pw는 admin/password 였다.

처음 기본 계정 정보가 해당 문제의 답이 되는 것 같은데, 답을 아는 상태에서의 brute-force 연습의 의미가 있을까 싶기는 하다.

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 5. File Upload (Low) (0) | 2022.05.19 |

|---|---|

| DVWA 실습 4. File Inclusion (Low) (0) | 2022.05.19 |

| DVWA 실습 3. Cross Site Request Forgery (CSRF) (Low) (0) | 2022.05.19 |

| DVWA 실습 2. Command Injection (Low) (0) | 2022.05.19 |

| DVWA 환경 구축 (0) | 2022.05.18 |